文章导读

事件背景:IPv6为何成为攻击新宠?

作为一名长期关注网络安全领域的自媒体创作者,我最近注意到一个令人不安的趋势:IPv6网络协议的功能正在被黑客滥用,甚至导致像腾讯、百度这样的大型互联网公司的软件更新流程也遭到了恶意劫持。

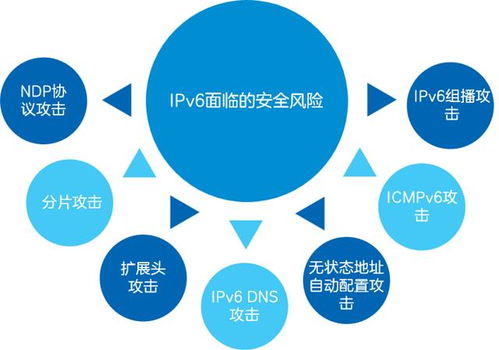

我们知道,IPv6作为下一代互联网协议,本意是为了缓解IPv4地址枯竭的问题,同时提升网络通信的安全性和效率。然而,任何技术都有其两面性,IPv6也不例外。近期多起网络安全事件表明,黑客正利用IPv6协议中的一些特性漏洞,实施DNS劫持、流量重定向,甚至植入恶意软件。

攻击链揭秘:双重诱捕机制如何运作?

根据ZAKER早前报道的一则信息,一种名为“避役拟态防御平台”的系统曾成功捕捉到一次典型的IPv6攻击链条。该攻击链采用了“双重主动诱捕绞杀”策略,极具迷惑性和破坏力。

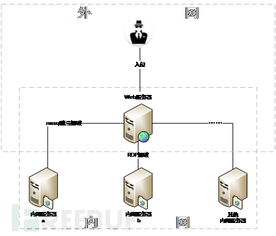

首先,攻击者会通过扫描暴露在公网中的IPv6地址,寻找存在漏洞的家用路由器或企业级设备。一旦发现目标,他们便利用漏洞注入恶意代码,修改设备的DNS解析配置。这种行为看似隐蔽,实则危害极大——它可以让用户访问正常网站时被重定向到钓鱼站点,甚至在下载软件更新时被诱导安装恶意程序。

更可怕的是,这套攻击链还具备自我修复能力。即便用户尝试恢复原始设置,恶意插件仍能检测并重新篡改配置。这就解释了为什么很多网友反映:“明明清除了浏览器插件,主页还是会被改回去。”

案例分析:腾讯云DNSPod遭遇大规模DNS篡改

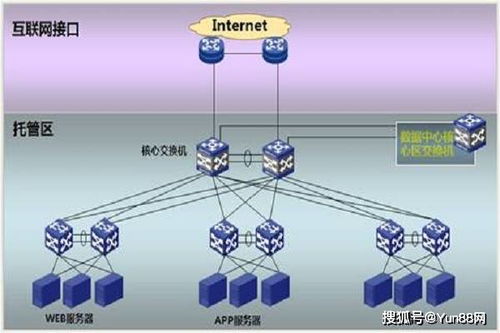

2024年8月初,腾讯云DNSPod官方发布了一则紧急公告,称监测到国内大量家用路由器的DNS解析配置遭到篡改,影响范围广泛,包括多个主流App的正常使用。

“本次故障自2024年5月开始出现,8月5日达到峰值。经过测试确认,部分域名的解析结果已被指向非法服务器。”

这一事件不仅暴露了IPv6部署过程中的安全隐患,也反映出当前家庭网络环境的脆弱性。许多用户并未意识到自己的路由器可能已成为攻击跳板,甚至协助黑客对其他设备发起进一步攻击。

恶意重定向:软件更新如何沦为后门入口?

更令人震惊的是,有证据显示,一些知名软件(如百度系产品)的更新请求也被黑客截获,并重定向至伪装成官方服务器的恶意链接。这意味着,用户在不知情的情况下,可能会从“假官网”下载含有木马、勒索病毒或其他恶意代码的更新包。

以某次模拟攻击为例:当用户点击软件更新按钮时,原本应连接至update.baidu.com的请求,却被黑客通过DNS劫持引导至updat3.ba1du.com(注意字母替换)。这个伪造的网站几乎可以以假乱真,除非你特别留意域名细节,否则很难察觉。

一旦执行了下载文件,恶意程序便会悄悄运行,窃取用户账户密码、浏览记录,甚至远程控制设备。而这一切,都是通过合法软件的“自动更新”流程完成的。

安全建议:普通用户如何防范此类攻击?

面对如此隐蔽且危险的攻击方式,我们普通用户该如何保护自己呢?以下是我总结的几点实用建议:

- 定期检查路由器DNS设置:登录管理界面,确认DNS地址是否为运营商默认值,或使用公共DNS服务如Google DNS(8.8.8.8)、阿里DNS(223.5.5.5)。

- 启用HTTPS强制加密:尽可能使用支持HTTPS的网站和服务,防止中间人攻击。

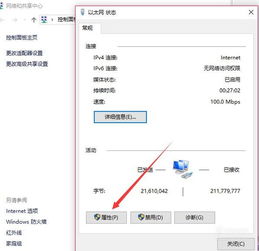

- 关闭不必要的IPv6功能:如果你的网络环境尚未全面启用IPv6,可以在路由器中手动关闭相关选项。

- 使用可信的安全软件:安装具备实时防护能力的安全软件,及时查杀潜在威胁。

- 警惕异常更新提示:如果软件突然频繁提示更新,尤其是要求下载.exe/.dmg文件时,请务必核实来源。

结语:网络安全的未来挑战与应对之道

随着IPv6的普及,网络安全形势将变得更加复杂。黑客的技术手段也在不断进化,从传统的病毒传播转向更为隐蔽的DNS劫持、流量重定向等新型攻击方式。

作为普通用户,我们需要提高安全意识,了解基本的防护知识;而作为内容创作者,我们也应该持续关注这些新兴威胁,帮助更多人识别和规避风险。

毕竟,在这场没有硝烟的战争中,只有保持警觉、掌握知识,才能真正守护我们的数字生活。

发表评论 取消回复