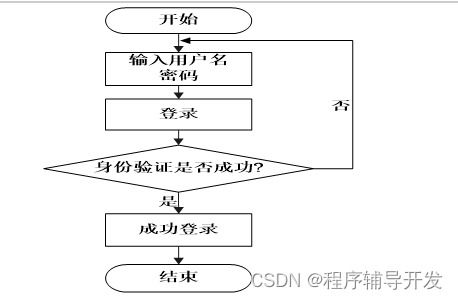

在最近一次技术交流会上,一位开发者提出了一个非常有意思的问题:既然 Refresh Token 可以长期有效,那为什么不直接让 Access Token 也长期有效呢?这背后其实隐藏着很多关于身份验证和安全性的核心机制。

“我之前一直以为,Access Token 和 Refresh Token 的作用差不多,直到我真正深入了解了 OAuth 2.0 协议。”

什么是 Access Token?

Access Token 是一种临时凭证,用于访问特定资源。它的生命周期通常较短(例如几分钟到几小时),一旦过期就必须重新获取。这种设计的核心目的是保障安全性——即便攻击者截获了 Token,它也不会长期有效,从而降低了风险。

举个例子,就像你去健身房锻炼,每次进入都需要刷一张限时的入场卡。如果这张卡只能用一小时,那么即使别人捡到了,也只能用到时间失效为止。

那 Refresh Token 又是什么?

Refresh Token 是用来获取新的 Access Token 的凭证。与 Access Token 不同的是,它的生命周期可以很长,甚至可以长达数天或数月。但它的使用场景是有限制的,并且通常需要通过 HTTPS 安全传输,防止中间人攻击。

你可以把它想象成一张“补卡单”,当你原来的限时入场卡过期后,拿这张补卡单去前台重新换一张新的限时卡。

为什么不能直接延长 Access Token 的有效期?

这个问题的关键在于安全性和可维护性。以下是几个主要原因:

- 减少攻击面: 如果 Access Token 长期有效,一旦泄露,攻击者就可以无限次地冒充用户进行操作,直到 Token 被手动吊销。

- 便于权限管理: 用户的权限可能会发生变化,比如从普通用户升级为管理员。如果 Access Token 长期有效,系统无法及时更新权限。

- 降低服务器负担: 短期 Token 可以定期刷新,避免大量无效 Token 存储在数据库中。

举个真实场景来说明

假设你是一个内容创作平台的开发者。平台上有一个用户的账号突然被盗用了,黑客拿到了他的 Access Token。如果你的 Access Token 永不过期,那黑客就可以一直伪装成这个用户发布文章、删除数据,甚至绑定新设备。

但如果 Access Token 是短期有效的,而 Refresh Token 在后台被安全地存储和管理,那么一旦发现异常,系统可以在最短时间内阻断 Refresh Token 的使用,从而保护用户账户的安全。

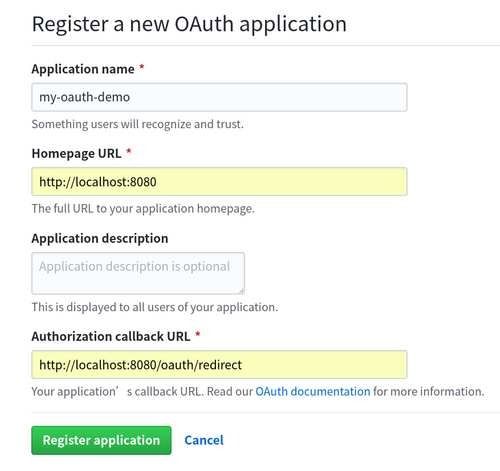

如何正确使用 Refresh Token?

为了确保系统的安全性和用户体验之间的平衡,以下是一些最佳实践:

- 加密存储 Refresh Token: 服务端应将 Refresh Token 加密存储,避免明文泄露。

- 限制使用次数: 有些系统在使用一次 Refresh Token 后会生成新的 Refresh Token,旧的自动作废。

- 绑定设备信息: 将 Refresh Token 与用户设备绑定,一旦检测到异地登录立即触发二次验证。

总结一下:Security vs Convenience

虽然让用户频繁登录确实带来了一些不便,但从长远来看,这种短期 Token + 刷新机制的设计,是一种更安全、更可控的方式。

正如我在多个项目中经历过的那样,“看似复杂的机制,往往是为了应对真实世界的风险。” 所以,与其问“为什么不直接让 Access Token 长期有效”,不如问:“我们是否真的了解每种机制背后的初衷?”

互动环节

你是否也在开发过程中遇到过类似的疑惑?欢迎在评论区留言,一起探讨身份验证中的那些“为什么”。

如果你觉得这篇文章对你有帮助,别忘了点个赞或者分享给更多人哦!

发表评论 取消回复